嘿!各位夥伴、業務先進以及對研華技術充滿好奇的朋友們,大家好!

在這個數位化浪潮席捲一切的時代,設備的安全可說是重中之重。想像一下,如果連設備最一開始的啟動過程都被惡意程式控制,那後續的系統安全防線豈不是形同虛設?這就是為什麼「安全啟動 (Secure Boot)」這項技術如此關鍵。

最近,資安界關注到一個名為 CVE-2023-24932 的安全漏洞,它與一種稱為 BlackLotus 的 UEFI bootkit 有關,這種惡意程式可以在作業系統啟動前就載入,進而控制整個系統。微軟為了解決這個問題,發布了相關的更新與緩解措施,其中包含了撤銷舊的開機管理器憑證。

身為深耕產業電腦領域的領導者,研華始終將產品的安全性視為最高優先。我們的工程師團隊也針對這項重要的資安更新進行了深入的研究與實測,確保我們的產品能與最新的安全技術同步,並為客戶提供最可靠的解決方案。

今天,我們就來用輕鬆易懂的方式,跟大家分享一下關於 Secure Boot、這個最新的資安威脅,以及研華工程師團隊在實測過程中發現的重點與解答!

什麼是 Secure Boot?為什麼它這麼重要? #

簡單來說,Secure Boot 是 UEFI (Unified Extensible Firmware Interface) 韌體的一項功能。它就像是設備開機時的第一道守門員,只允許經過數位簽章、被信任的軟體(例如作業系統的開機管理器)載入。這樣一來,就可以有效防止惡意程式(也就是我們前面提到的 bootkit)在作業系統啟動前就偷偷潛入並控制你的設備。

微軟強烈建議啟用 Secure Boot,以建立從韌體到 Windows 核心的安全信任鏈。如果關閉 Secure Boot,設備就很容易受到 bootkit 惡意程式的攻擊。而這次 CVE-2023-24932 漏洞的出現,正是因為惡意程式找到了一個繞過 Secure Boot 檢查的方法,所以微軟需要撤銷一些舊的、可能被利用的開機管理器憑證來修補這個漏洞。

研華工程師實測時間:關於 CVE-2023-24932 的常見問題與解答 #

為了確保研華的產品能夠順利導入這些重要的資安更新,並協助我們的客戶與夥伴理解潛在的影響,我們的工程師團隊參考了微軟發布的企業部署指南,並進行了實際測試。以下是我們整理出的一些大家最常問、也最關心的問題,以及我們的實測解答:

(以下內容包含較多技術細節,但我們已盡量簡化說明,並保留工程師實測的重點資訊)

Q1. 如何驗證微軟提供的緩解措施 1 (安裝更新的憑證定義到 DB) 和 2 (更新設備上的開機管理器) 是否已成功應用?

A1. 在設備上部署這兩項緩解措施後,您可以透過檢查系統中的特定登錄檔機碼來監控是否成功。

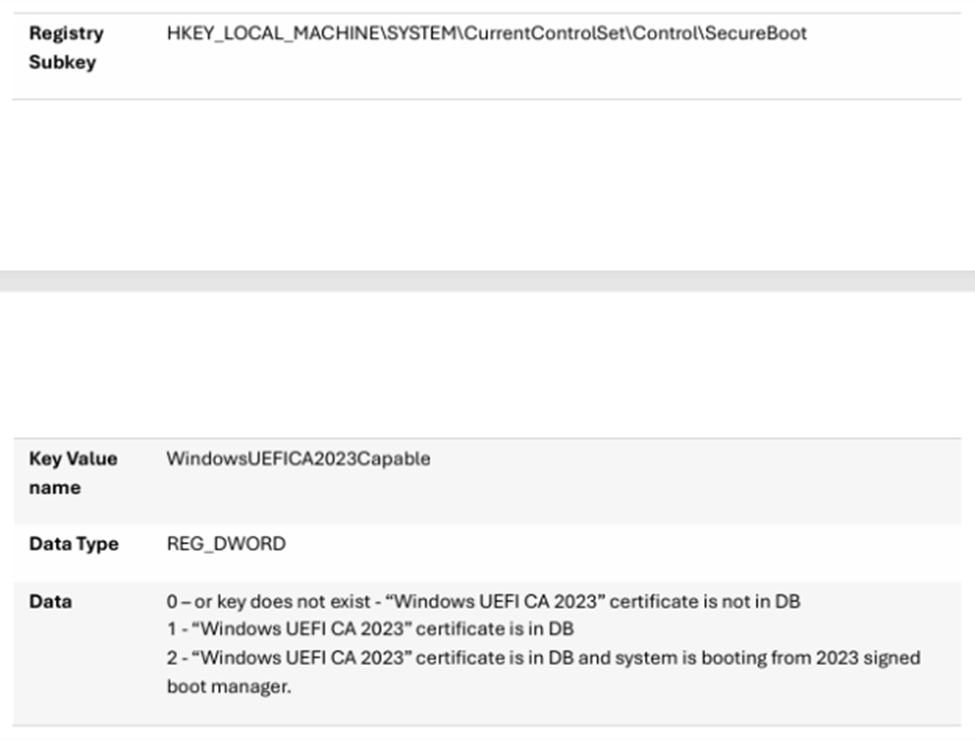

如果存在以下登錄檔機碼:

- 且其值設定為

1,表示系統已將 2023 年的新憑證加入 Secure Boot 的 DB (Signature Database) 變數中。 - 且其值設定為

2,表示系統不僅已將 2023 年的新憑證加入 DB,並且正使用由 2023 年新憑證簽署的開機管理器啟動。

Q2. 如果設備韌體中沒有 Microsoft Corporation KEK CA 2023 和 Windows UEFI CA 2023 憑證,使用者是否需要在安裝作業系統前,手動執行緩解措施 1 和 2 來更新這些憑證?

A2. 緩解措施 1 的作用就是將新的 Windows UEFI CA 2023 憑證添加到 UEFI Secure Boot 的簽章資料庫 (DB) 中。透過將此憑證加入 DB,設備韌體將信任由這個新憑證簽署的 Microsoft Windows 開機應用程式。而緩解措施 2 則是應用由新的 Windows UEFI CA 2023 憑證簽署的新版 Windows 開機管理器。

這些緩解措施對於這些設備的長期 Windows 可服務性非常重要。因為韌體中的 Microsoft Windows Production PCA 2011 憑證將於 2026 年 10 月到期,設備必須在此日期前將新的 Windows UEFI CA 2023 憑證加入韌體中,否則設備將無法再接收 Windows 更新,進而處於不安全的狀態。

更多資訊可參考:Enterprise Deployment Guidance for CVE-2023-24932 - Microsoft Support

Q3. 安裝作業系統後,是否需要手動將 Windows Production PCA 2011 憑證移至 Secure UEFI 的禁用列表 (DBX)?

A3. 技術上來說是的,但 OEM 廠商在執行此步驟時應謹慎,並充分了解這可能對客戶造成的影響。最好將此步驟/決定留給終端客戶自行判斷。

Q4. 微軟未來是否計劃從資料庫中完全移除 PCA 2011?如果會,是否有時間表?

A4. PCA 2011 將於明年 (2026) 稍晚到期。因此,我們預計未來的 OEM 系統將選擇不在韌體中包含它。我們也預計將繼續為現有/較舊的系統提供關於將此 PCA 添加到 DBX 的指導,作為確保完全防範回溯攻擊 (例如 Blacklotus) 的一種手段。

Q5. 是否有計劃將 WS2022 中的 EFI 映像憑證更新為 PCA 2023?如果會,這項變更是否也會反映在 WS2022 的 ISO 檔案中,就像 WS2025 那樣?

A5. 所有較舊版本的 Windows 作業系統都可以轉換為使用由 2023 PCA 簽署的開機管理器。目前沒有計劃更新微軟可能發布的任何舊版作業系統開機媒體的預設設定,但未來可能會重新考慮。

Q6. 我已在設備上應用了憑證撤銷,現在需要重新安裝或還原設備。為什麼我無法使用我的還原媒體 (CD/DVD, PXE Boot, USB drive) 啟動設備?

A6. 請參考微軟文章中的 Recovery Procedure 部分來還原設備。

並遵循 Troubleshooting Boot Issues 部分的指導。

Q7. 我的設備使用多個作業系統。我該如何更新我的系統?

A7. 在應用憑證撤銷之前,請先使用 2024 年 7 月 9 日或之後發布的更新來更新所有 Windows 作業系統。應用憑證撤銷後,任何未更新到至少 2024 年 7 月 9 日更新的 Windows 版本可能無法啟動。請遵循 Troubleshooting Boot Issues 部分的指導。

Q8. 哪些開機錯誤訊息可能與本文描述的安全強化措施有關?

A8. 請參考 Troubleshooting Boot Issues 部分。

Q9. 這些緩解措施對現有的 Windows 安裝媒體有什麼影響?

A9. 應用緩解措施 3 (啟用撤銷) 和 4 (應用 SVN 更新到韌體) 將阻止舊的、有漏洞的開機管理器運行。這會導致現有的 Windows 安裝媒體無法啟動,直到該媒體更新了新的開機管理器為止。這包括 ISO 映像、可開機 USB 隨身碟和網路開機 (PxE 和 HTTP boot)。因此,在進行這些變更之前,請務必在您的環境中進行徹底測試。

Q10. 使用 Make2023BootableMedia.ps1 腳本建立作業系統媒體時,它是否只更新由 Windows UEFI CA 2023 憑證簽署的開機管理器?該腳本是否提供任何機制或說明來更新設備韌體中缺失的必要 Secure Boot 憑證?

A10. 是的,該腳本只會更新媒體以使用由「Windows UEFI CA 2023」簽署的開機管理器。該腳本不提供任何更新系統 Secure Boot 憑證的機制。此腳本可用於為任何系統建立媒體,因此無法對其可能執行的底層系統做出任何假設。

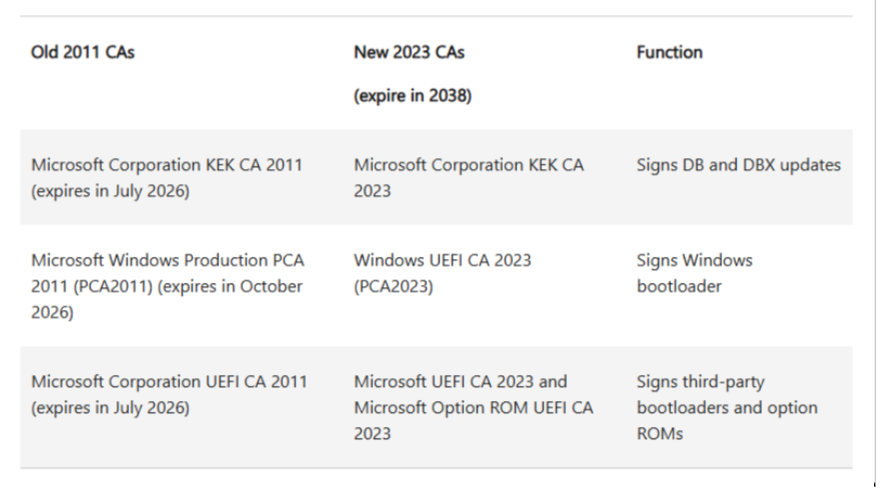

Q11. 您能否提供關於較舊的 2011 CA 和較新的 2023 CA 何時到期以及它們支援的功能的詳細資訊?

A11. 請參考下表,了解 2011 和 2023 CA 的詳細資訊,包括其到期日期和相關功能。此資訊也可在此處找到:Enterprise Deployment Guidance for CVE-2023-24932 - Microsoft Support

研華的價值與持續創新 #

從這次的實測與問答中,我們可以清楚看到,即使是底層的開機安全,也需要持續關注與更新。特別是憑證的到期問題,提醒我們必須提前規劃,確保設備的長期安全與穩定運行。

研華工程師團隊的這次實測,正是我們積極應對最新資安挑戰的體現。我們不只關注作業系統層級的安全,更深入到韌體與開機流程,確保研華提供的每一台設備都能擁有堅實的安全基礎。透過提前測試與驗證這些重要的微軟更新,我們可以:

- 確保研華產品的相容性: 在微軟全面推廣這些更新之前,我們已在內部進行測試,確保我們的硬體平台能與新的開機管理器和憑證順利協同工作。

- 提供客戶可靠的部署建議: 我們的實測經驗能轉化為具體的部署指南和技術支援,協助客戶順利導入更新,避免潛在的開機問題。

- 展現研華的研發實力: 這項工作證明了研華在底層技術和資安領域的持續投入與專業能力,我們有能力應對複雜的技術挑戰,並為客戶提供領先的解決方案。

結論與未來展望 #

Secure Boot 和相關的憑證管理是確保設備從開機伊始就安全的關鍵環節。CVE-2023-24932 漏洞以及隨之而來的憑證更新,再次提醒我們資安防護需要全面且持續的努力。

研華將繼續密切關注微軟及其他資安機構發布的最新資訊,並將相關的安全更新和技術整合到我們的產品開發和支援流程中。我們鼓勵所有使用研華產品的客戶和夥伴,務必關注這些重要的資安更新,並在部署前進行充分的測試。

如果您在導入這些更新的過程中遇到任何問題,或需要更深入的技術支援,請隨時聯繫您的研華業務代表或技術支援團隊。我們隨時準備好為您提供協助!

未來,研華也將持續投入於韌體安全、硬體信任根等前瞻技術的研究與開發,為各行各業提供更安全、更可靠的工業物聯網解決方案。請持續關注研華的技術部落格,獲取更多精彩的技術分享!